Le point sur les ransomwares

Vous êtes-vous déjà demandé pourquoi tout le monde parle des ransomwares ? Vous en entendez parler à votre travail, dans la presse et aux informations. Peut-être qu'une fenêtre vient de s'ouvrir sur votre ordinateur pour vous avertir que vous êtes infecté par un ransomware. Si vous voulez faire le point sur les ransomwares, vous êtes au bon endroit. Nous allons vous présenter les différentes formes de ransomwares, leurs modes d'infection, leur origine, leurs cibles et les démarches à adopter pour s'en protéger.

Qu'est-ce qu'un ransomware ?

Le malware de rançonnage, ou ransomware, est un type de malware qui empêche les utilisateurs d'accéder à leur système ou à leurs fichiers personnels et exige le paiement d'une rançon en échange du rétablissement de l'accès. Les premières versions de ransomwares ont été développées à la fin des années 1980. À cette époque, la rançon devait être envoyée par courrier postal. Aujourd'hui, les auteurs de ransomwares demandent à être payés en cryptomonnaies ou par carte de crédit.

Quels sont les modes d'infection ?

Un ransomware peut infecter votre ordinateur de plusieurs manières. L'une des méthodes les plus courantes actuellement consiste à utiliser des spams malveillants (malspams), qui sont des e-mails indésirables employés pour livrer des malwares. Ces e-mails peuvent inclure des pièces jointes piégées (PDF, fichiers Word, etc.) ou des liens vers des sites Web malveillants.

Les malspams ont recours à l'ingénierie sociale afin d'inciter les utilisateurs à ouvrir des pièces jointes ou à cliquer sur des liens qui semblent provenir de sources légitimes, comme un ami ou une institution. Les cybercriminels utilisent l'ingénierie sociale dans d'autres types d'attaques de ransomwares, par exemple lorsqu'ils se font passer pour le FBI afin d'intimider les utilisateurs et les persuader de leur payer une rançon pour déverrouiller leurs fichiers.

Une autre méthode d'infection est le malvertising, qui s'est avéré particulièrement populaire en 2016. Le malvertising, ou publicité malveillante, est une méthode qui consiste à utiliser des publicités en ligne pour distribuer des malwares et qui nécessite peu ou pas d'interactions avec les utilisateurs. Alors qu'ils surfent sur le Web, y compris sur des sites légitimes, les utilisateurs peuvent être renvoyés vers des serveurs criminels sans avoir même cliqué sur une seule publicité. Ces serveurs répertorient des informations concernant les ordinateurs des victimes et leur emplacement, puis ils sélectionnent les malwares les plus susceptibles de les infecter. Bien souvent, ce malware est un ransomware.

Graphique explicatif sur le malvertising et les ransomwares.

Le malvertising utilise souvent un iframe (élément invisible d'une page web). Celui-ci renvoie vers une page contenant un exploit et le code malveillant attaque le système depuis cette page via un kit d'exploit. Ce type d'attaque s'appelle un « drive-by download », ou téléchargement intempestif, car l'utilisateur n'a aucune idée de ce qui est en train de se passer.

Types de ransomwares

Il existe trois types de ransomwares classés selon leur gravité, du léger désagrément à la véritable crise de sécurité. Les voici :

Scareware

Le scareware, ou alarmiciel, porte mal son nom. Ce type de ransomware comprend les faux logiciels de sécurité et les arnaques au faux support technique. Une fenêtre s'ouvre, vous informant qu'un malware a été détecté et que la seule manière de s'en débarrasser est de passer à la caisse. Si vous ne faites rien, vous continuerez sûrement à être bombardé de messages similaires, mais, dans l'absolu, vos fichiers resteront en sécurité.

Aucun logiciel de cybersécurité légitime ne solliciterait jamais des clients de cette manière. Si le logiciel de cette société n'est pas déjà installé sur votre ordinateur, il n'a pas pu y détecter une infection par un ransomware. Si vous avez un logiciel de sécurité, vous n'avez pas besoin de payer pour qu'il supprime l'infection, vous avez déjà payé ce logiciel pour qu'il fasse exactement cela.

Verrouilleurs d'écran

Avec ceux-là, on passe au niveau d'alerte orange. Quand un ransomware verrouilleur d'écran s'introduit dans votre ordinateur, celui-ci se retrouve bloqué et vous n'y avez plus du tout accès. Lorsque vous démarrez votre ordinateur, votre écran est entièrement recouvert par une fenêtre comportant souvent des éléments de mise en page semblables à ceux d'une institution gouvernementale, telle que le FBI ou le ministère de la justice, qui vous informe qu'une activité illégale a été détectée sur votre ordinateur et que vous devez payer une amende. Mais aucune autorité judiciaire ne bloquerait jamais votre ordinateur ni n'exigerait un paiement suite à une activité illégale. Si elle suspectait une activité cybercriminelle telle que du piratage ou de la pédopornographie, elle emploierait les recours judiciaires appropriés.

Ransomwares chiffreurs

Là, on atteint le niveau critique. Les auteurs de ces ransomwares volent vos fichiers, les chiffrent et exigent que vous leur payiez une rançon en échange de leur déchiffrement et de leur retour. Le danger avec ce type de ransomware, c'est qu'une fois que les cybercriminels ont mis la main sur vos fichiers, ne comptez pas sur un logiciel de sécurité ou une restauration du système pour les récupérer. À moins de payer la rançon, vous pouvez faire votre deuil de vos fichiers, pour ainsi dire. Et même si vous payez, vous n'avez aucune garantie que les cybercriminels vous rendront vos fichiers.

Dernières attaques de ransomwares

-

Europol : les ransomwares continuent à représenter la menace principale selon le rapport IOCTA

-

Les ransomwares poursuivent leurs attaques contre les villes et les entreprises

Histoire des ransomwares

Le premier ransomware, connu sous le nom de PC Cyborg ou AIDS, a été créé à la fin des années 1980. PC Cyborg chiffrait tous les fichiers contenus dans le répertoire C: après 90 redémarrages, puis demandait à l'utilisateur de renouveler sa licence en envoyant 189 $ par courrier à la société PC Cyborg Corp. Le chiffrement était plutôt simple à réparer et n'a donc pas posé beaucoup de problèmes à ceux qui avaient des connaissances dans le domaine informatique.

Peu de nouveaux ransomwares ont vu le jour pendant la décennie qui a suivi. Il faut attendre 2004 pour voir arriver un ransomware présentant une véritable menace avec le GpCode, qui utilisait un chiffrement RSA faible pour prendre les fichiers personnels en otage.

En 2007, WinLock a lancé la mode d'un nouveau type de ransomware qui, au lieu de chiffrer les fichiers, empêche les utilisateurs d'accéder à leurs ordinateurs. WinLock prenait le contrôle de l'écran de la victime, y affichait des images pornographiques, puis exigeait le paiement d'une rançon via un SMS payant pour les retirer.

En 2012, le développement de la famille de ransomwares Reveton a marqué l'avènement d'une nouvelle forme de ransomware : le ransomware qui se fait passer pour une institution gouvernementale. Les victimes n'ont plus accès à leur ordinateur, qui est recouvert par une page semblable à celle pouvant appartenir à une institution gouvernementale (FBI, Interpol, etc.), incluant même les coordonnées de celle-ci. Le ransomware affirme que l'utilisateur a commis un crime : piratage informatique, téléchargement illégal de fichiers, voire pédopornographie. La plupart des ransomwares qui se font passer pour une institution gouvernementale demandent le paiement d'une amende allant de 100 à 3 000 $ à l'aide d'une carte prépayée de type UKash ou PaySafeCard.

L'utilisateur moyen ne sait pas comment réagir et croit vraiment faire l'objet d'une enquête judiciaire. Cette tactique d'ingénierie sociale joue avec le sentiment de culpabilité de l'utilisateur, qui remet en question son innocence et qui, plutôt que de se voir reprocher une activité dont il n'est pas fier, préfère régler le problème en payant la rançon.

En 2013, CryptoLocker a remis au goût du jour le ransomware chiffreur en le rendant encore plus dangereux. CryptoLocker utilisait une méthode de chiffrement puissante et stockait la clé de déchiffrement des fichiers sur un serveur distant. Il était donc pratiquement impossible pour les utilisateurs de récupérer leurs données sans payer la rançon. Ce type de ransomware chiffreur est toujours utilisé aujourd'hui puisqu'il s'est avéré pour les cybercriminels un moyen incroyablement efficace de gagner de l'argent. Des attaques de ransomwares de grandes envergures, telles que WannaCry en mai 2017 et Petya en juin 2017, ont utilisé des ransomwares chiffreurs pour piéger des particuliers et des entreprises dans le monde entier.

Fin 2018, Ryuk s'est imposé sur la scène des ransomwares avec de nombreuses attaques sur des quotidiens américains ainsi que sur l'Office des eaux et des égouts de Onslow en Caroline du Nord. Détail intéressant, les systèmes ciblés ont d'abord été infectés par Emotet ou TrickBot, deux chevaux de Troie voleurs d'informations dorénavant utilisés pour distribuer d'autres formes de malwares telles que Ryuk par exemple. Le directeur de Malwarebytes Labs, Adam Kujawa, présume qu'Emotet et TrickBot sont utilisés pour trouver des cibles à fort potentiel. Lorsqu'un système est infecté et considéré comme une cible de choix pour le ransomware, Emotet/TrickBot réinfecte le système avec Ryuk.

Ransomwares Mac

Découvrez KeRanger, le premier vrai ransomware sur Mac.

Désireux d'avoir leur part du gâteau des ransomwares, les auteurs de malwares ciblant les Mac ont distribué le premier ransomware spécialement conçu pour Mac en 2016. Le ransomware KeRanger infectait une application nommée Transmission. Une fois lancée, celle-ci copiait des fichiers malveillants qui s'exécutaient silencieusement en arrière-plan pendant trois jours jusqu'à ce que la charge utile s'active et chiffre les fichiers. Heureusement, peu de temps après sa découverte, XProtect, l'anti-malware intégré d'Apple, a publié une mise à jour pour l'empêcher d'infecter les systèmes des utilisateurs. Il n'en demeure pas moins que les ransomwares ciblant les Mac sont désormais une réalité.

Ransomwares sur mobile

Il a fallu attendre l'arrivée du tristement célèbre CryptoLocker et d'autres familles similaires en 2014 pour assister à une distribution à grande échelle des ransomwares sur les appareils mobiles. En général, les ransomwares sur mobile affichent un message indiquant que l'appareil a été verrouillé en raison d'une activité illégale et qu'il sera débloqué après paiement d'une somme. Bien souvent, les ransomwares sur mobile sont livrés via des applis malveillantes et il faut alors démarrer le téléphone en mode sans échec pour supprimer l'appli responsable et accéder de nouveau à son appareil.

Qui est ciblé par les ransomwares ?

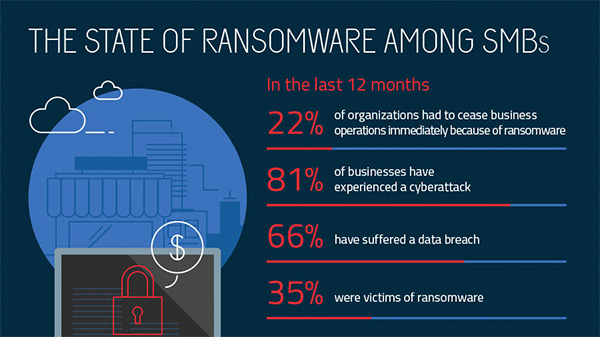

À l'origine et quand ils ont fait leur grand retour, les ransomwares ciblaient des systèmes individuels (c'est-à-dire le tout-venant), jusqu'à ce que les cybercriminels commencent à distribuer des ransomwares aux entreprises et réalisent alors tout leur potentiel. Devant le succès des attaques contre les entreprises en termes d'arrêt de productivité comme de perte de données et de revenus, les auteurs de ransomwares ont tourné leur attention presque exclusivement vers ces cibles. À la fin de l'année 2016, 12,3 % des programmes malveillants détectés dans les entreprises du monde entier étaient des ransomwares, alors que ceux-ci ne représentaient que 1,8 % des programmes malveillants détectés chez les particuliers dans le monde entier. En 2017, 35 % des petites et moyennes entreprises ont indiqué avoir déjà été victimes d'une attaque de ransomware.

Rapport sur les ransomwares dans les petites et moyennes entreprises.

Géographiquement parlant, les attaques de ransomwares se concentrent toujours sur les marchés occidentaux, le Royaume-Uni, les États-Unis et le Canada étant toujours les trois pays les plus touchés. Comme pour tous les autres types d'attaques, les auteurs de ransomwares sont motivés par l'appât du gain. Ils recherchent donc des cibles utilisant en majorité des PC et témoignant d'une certaine richesse. Les marchés émergents d'Asie et d'Amérique du Sud, qui connaissent un essor économique, devraient eux aussi s'attendre à une augmentation des attaques de ransomwares (et d'autres formes de malwares).

Que faire en cas d'infection ?

Si vous êtes victime d'une attaque de ransomware, la règle d'or est de ne jamais payer la rançon (ce sont désormais les recommandations officielles du FBI). Vous ne feriez qu'encourager les cybercriminels à continuer leurs attaques contre vous ou d'autres personnes. Par contre, il est possible que vous arriviez à récupérer certains fichiers chiffrés à l'aide de déchiffreurs gratuits.

Soyons clairs : il n'existe pas encore de déchiffreurs pour toutes les familles de ransomwares, car les ransomwares utilisent généralement des algorithmes de chiffrement sophistiqués et très avancés. Même si un déchiffreur est disponible, il n'est pas toujours évident de savoir s'il correspond à la version du malware qui vous a attaqué. Chiffrer encore davantage vos fichiers parce que vous avez utilisé le mauvais script de déchiffrement est la dernière chose que vous voulez. C'est pourquoi vous devrez faire très attention au message de rançon lui-même, voire demander conseil à un expert en sécurité ou en informatique, avant de tenter quoi que ce soit.

Vous pouvez également vous débarrasser d'une infection par un ransomware en téléchargeant une solution de sécurité connue pour ses capacités de remédiation et en lançant une analyse pour éliminer la menace. Vous ne retrouverez peut-être pas vos fichiers, mais vous aurez au moins l'assurance de vous être débarrassé de l'infection. Contre un ransomware verrouilleur d'écran, une restauration complète du système sera peut-être nécessaire. Si cela ne marche pas, vous pouvez essayer de lancer une analyse à partir d'un CD ou d'une clé USB de démarrage.

Si vous voulez tenter d'arrêter un ransomware chiffreur en cours d'infection, soyez particulièrement vigilant. Si votre système ralentit sans raison apparente, arrêtez-le et déconnectez-le d'Internet. Même si le malware est encore actif au redémarrage, il ne pourra plus recevoir des instructions du serveur de contrôle et commande ni en envoyer. Sans clé ni autre moyen de vous extorquer un paiement, le malware pourrait rester inactif. Vous pouvez alors télécharger et installer un produit de sécurité et lancer une analyse complète.

Comment se protéger des ransomwares ?

Les experts de la sécurité sont tous d'accord : la meilleure manière de se protéger d'une attaque de ransomware est d'empêcher qu'elle se produise.

Découvrez les meilleures méthodes pour se protéger contre une infection par un ransomware.

Bien que des méthodes existent pour faire face à une infection par un ransomware, ces solutions sont au mieux imparfaites et nécessitent souvent des compétences techniques beaucoup plus avancées que celles dont dispose l'utilisateur courant. Voilà les démarches que nous recommandons d'adopter pour éviter les conséquences d'une attaque de ransomware.

La première étape de la prévention contre les ransomwares consiste à investir dans une solution de cybersécurité exceptionnelle, un programme fournissant une protection en temps réel conçue pour empêcher les attaques des malwares avancés tels que les ransomwares. Recherchez aussi des fonctionnalités protégeant les programmes vulnérables contre les menaces (une technologie anti-exploit) et empêchant les ransomwares de garder les fichiers en otage (une composante anti-ransomware). Par exemple, les clients équipés de la version premium de Malwarebytes for Windows ont été protégés contre toutes les attaques de ransomwares qui ont marqué l'année 2017.

Deuxièmement, aussi fastidieux que cela puisse sembler, vous devez créer des sauvegardes sécurisées de vos données régulièrement. Nous recommandons d'utiliser un espace de stockage dans le cloud disposant d'un haut niveau de chiffrement et d'une authentification multifacteur. Vous pouvez cependant préférer sauvegarder vos fichiers sur un support USB ou un disque dur externe, mais assurez-vous de déconnecter physiquement ces appareils de votre ordinateur après chaque sauvegarde au risque qu'ils soient eux aussi infectés par un ransomware.

Ensuite, assurez-vous que votre système et vos logiciels sont à jour. L'attaque du ransomware WannaCry a profité d'une vulnérabilité dans les systèmes Microsoft. La société avait pourtant publié un patch corrigeant cette faille de sécurité en mars 2017, mais de nombreuses personnes n'avaient pas installé cette mise à jour et se sont trouvées à la merci de cette attaque. Nous savons bien qu'il est difficile de se souvenir de mettre à jour la liste toujours plus longue de logiciels et d'applications que nous utilisons chaque jour. C'est pourquoi nous recommandons d'activer les mises à jour automatiques.

Enfin, informez-vous. L'ingénierie sociale est l'une des méthodes les plus répandues d'infection par des ransomwares. Formez-vous (et vos employés, si vous êtes chef d'entreprise) à détecter les malspams, les sites Web suspects et autres arnaques. Et surtout, faites preuve de bon sens. Si quelque chose vous semble suspect, fiez-vous à votre instinct.

Tenez-vous informés des dernières actualités des ransomwares avec Malwarebytes Labs.