Tout savoir sur l'hameçonnage

Qu'est-ce que l'hameçonnage ?

L'hameçonnage est une escroquerie qui consiste à tromper les gens pour qu'ils partagent des informations sensibles, telles que des mots de passe et des numéros de carte bancaire. Tout comme il existe plusieurs types d'hameçon, il existe plusieurs façons d'attraper une victime, mais une tactique d'hameçonnage spécifique a le vent en poupe. Les victimes reçoivent un e-mail ou un SMS qui imite (ou « usurpe l'identité de ») une personne ou une organisation à laquelle elles font confiance, comme un collègue, une banque ou un bureau gouvernemental. Quand la victime ouvre l'e-mail ou le SMS, elle y trouve un message inquiétant qui joue sur la peur pour l'empêcher de raisonner. Ce message demande à la victime de se rendre sur un site Internet et d'exécuter immédiatement une action ou, dans le cas contraire, d'en subir des conséquences.

Si les utilisateurs mordent à l'hameçon et cliquent sur le lien, ils sont envoyés sur un site imitant un site légitime. Là, on leur demande de se connecter avec leur nom d'utilisateur et leur mot de passe. S'ils sont assez crédules pour accepter, les informations de connexion sont transmises au malfaiteur, qui les utilise pour voler les identités, piller les comptes en banque et vendre des informations personnelles sur le marché noir.

« L'hameçonnage est la forme de cyberattaque la plus simple et, en même temps, la plus dangereuse et la plus efficace. »

Contrairement aux autres types de menaces en ligne, pas besoin d'être un technicien spécialisé pour pratiquer l'hameçonnage. En fait, selon Adam Kujawa, directeur de Malwarebytes Labs, « L'hameçonnage est la forme de cyberattaque la plus simple, et en même temps, la plus dangereuse et la plus efficace. En effet, elle attaque l'ordinateur le plus vulnérable et le plus puissant de la planète : l'esprit humain. » Les hameçonneurs n'essaient pas d'exploiter une faille technique dans le système d'exploitation de votre appareil, ils utilisent l'« ingénierie sociale ». De Windows aux iPhones, des Macs aux appareils Android, aucun système d'exploitation n'est entièrement à l'abri de l'hameçonnage, quelle que soit la sécurité qui l'entoure. En fait, les malfaiteurs utilisent souvent l'hameçonnage parce qu'ils ne trouvent pas de failles techniques. Pourquoi perdre du temps à essayer de cracker des couches de sécurité quand vous pouvez faire en sorte que quelqu'un vous donne la clé ? Bien trop souvent, le maillon le plus faible dans un système de sécurité n'est pas un problème dissimulé dans un code informatique, c'est un être humain qui ne vérifie pas à deux fois la provenance d'un e-mail.

Actualités sur l'hameçonnage

Un mauvais rêve ; explications sur le catphishing

Un nouveau type d'arnaque par hameçonnage sur les appareils Apple

Les comptes LinkedIn corrompus envoyaient des liens d'hameçonnage via la messagerie privée et InMail

Histoire de l'hameçonnage

L'origine du mot « hameçonnage » (phishing) est facile à trouver. Le processus qui consiste à hameçonner ressemble de près à la pêche à l'hameçon. Vous montez un appât conçu pour tromper votre victime, puis vous le lancez et vous espérez qu'elle morde. Quant au digraphe « ph » qui remplace le « f » dans le terme anglais « phishing » (au lieu de « fishing » – pêcher), ce pourrait être le résultat de la combinaison des termes « fishing (pêcher) » et « phony (faux) », mais

d'autres sources pointent vers une autre origine possible.Dans les années 70, une sous-culture s'est formée autour de la pratique qui consistait à utiliser des piratages grossiers pour exploiter le système téléphonique. Ces pirates des premiers jours étaient appelés des « phreaks (pirates téléphoniques) », une combinaison des termes « phone » (téléphone) et « freaks » (fous). À une époque où il n'existait pas beaucoup d'ordinateurs en réseau à pirater, le piratage téléphonique (phreaking) était une pratique répandue pour passer des appels longue distance ou pour trouver des numéros non répertoriés.

« L'hameçonnage est la forme de cyberattaque la plus simple et, en même temps, la plus dangereuse et la plus efficace. »

Même avant que le terme actuel de « phishing » (hameçonnage) ne se répande, une technique d'hameçonnage a été décrite en détails dans un article et une conférence donnée au cours du 1987 International HP Users Group, Interex.

L'utilisation du terme lui-même a été attribué pour la première fois à un spammer et hacker célèbre dans les années 90, Khan C Smith. De plus, selon les archives Internet, la première fois où l'hameçonnage a été utilisé et enregistré date du 2 janvier 1996. Il en a été fait mention dans un groupe de discussion Usenet appelé AOHell. À ce moment-là, America Online (AOL) était le premier fournisseur Internet avec des millions de connexions chaque jour.

Naturellement, la popularité d'AOL en a fait une cible parfaite pour les cybercriminels. Les hackers et pirates de logiciels l'ont utilisé pour communiquer entre eux, et pour effectuer des attaques par hameçonnage sur des utilisateurs légitimes. Quand AOL a pris des mesures pour stopper AOHell, les malfaiteurs se sont tournés vers d'autres techniques. Ils ont envoyé des messages aux utilisateurs AOL en prétendant être des employés de cette société et leur ont demandé de vérifier leurs comptes et de leur fournir des informations de facturation. Au final, le problème a pris une telle ampleur qu'AOL a ajouté des avertissements sur tous les clients de messagerie et de messagerie instantanée stipulant que « personne ne travaillant chez AOL ne vous demandera votre mot de passe ou des informations de facturation. »

« Les sites de réseaux sociaux sont devenus une des cibles prioritaires de l'hameçonnage. »

À partir des années 2000, l'hameçonnage s'est tourné vers l'exploitation des systèmes de paiement en ligne. Il est devenu courant pour les hameçonneurs de cibler les clients des services bancaires ou de paiement en ligne : selon des recherches ultérieures, certains d'entre eux auraient même été correctement identifiés et associés à la banque qu'ils utilisaient dans la vraie vie. Dans la même veine, les sites de réseaux sociaux sont devenus une cible privilégiée des cybercriminels car les informations personnelles sur ce genre de sites sont utiles pour le vol d'identité.

Les cybercriminels ont enregistré des douzaines de domaines qui imitaient suffisamment bien eBay et PayPal pour se faire passer pour eux si vous n'y faisiez pas suffisamment attention. Les clients PayPal recevaient alors des e-mails d'hameçonnage (contenant des liens vers le faux site Internet), leur demandant de mettre à jour leurs numéros de carte bancaire et d'autres informations personnellement identifiables. La première attaque par hameçonnage connue contre une banque a été signalée par The Banker (une publication appartenant au Financial Times Ltd.) en septembre 2003.

À partir du milieu des années 2000, des logiciels d'hameçonnage clé en main étaient disponibles sur le marché noir. Au même moment, des groupes de pirates informatiques ont commencé à s'organiser pour orchestrer des campagnes d'hameçonnage sophistiquées. Les pertes estimées dues à des attaques par hameçonnage réussies pendant cette période varient selon un rapport Gartner datant de 2007 qui stipule que 3,6 millions d'adultes ont perdu 3,2 milliards de dollars entre août 2006 et août 2007.

« En 2013, 110 millions de dossiers clients et enregistrements de cartes de crédit ont été volés auprès de clients de la chaîne de magasins Target. »

En 2011, l'hameçonnage a été soutenu par des États lorsqu'une campagne par hameçonnage chinoise a ciblé les comptes Gmail de hauts dirigeants des gouvernements et de l'armée américains et sud-coréens, ainsi que des activistes politiques chinois.

Au cours de ce qui pourrait être l'événement d'hameçonnage le plus célèbre au monde, 110 millions de dossiers clients et enregistrements de cartes bancaires ont été volés auprès des clients de la chaîne de magasins Target, via un compte de sous-traitant hameçonné.

Encore plus tristement célèbre fut la campagne d'hameçonnage lancée par Fancy Bear (un groupe de cyber-espionnage associé au Service de renseignements militaires russe (GRU)) contre des adresses e-mail associées au Comité national démocrate au cours du premier trimestre 2016. En particulier, le responsable de campagne d'Hillary Clinton pour l'élection présidentielle de 2016, John Podesta, qui a vu son compte Gmail hameçonné et exploité après un tour vieux comme le monde : une attaque par hameçonnage expliquant que son mot de passe de messagerie avait été corrompu (donc « cliquez ici pour le modifier »).

En 2017, une énorme escroquerie par hameçonnage a amené les services comptabilité de Google et Facebook à transférer de l'argent, soit un total de plus de 100 millions de dollars, vers des comptes bancaires à l'étranger sous le contrôle d'un hacker.

Types d'attaques par hameçonnage

Malgré leur diversité, le dénominateur commun de toutes les attaques par hameçonnage est l'utilisation d'un prétexte frauduleux pour acquérir des biens de valeur. Les catégories principales comprennent ;

Harponnage

Alors que la majorité des campagnes d'hameçonnage envoient des e-mails groupés à autant de personnes que possible, l'harponnage est plus ciblé. Les attaques par harponnage visent une personne ou une organisation spécifique, généralement avec du contenu adapté à la ou aux victimes. Ces attaques nécessitent des recherches préalables pour découvrir les noms, les postes occupés, les adresses e-mail, etc. Les pirates informatiques parcourent Internet pour associer ces informations à d'autres renseignements trouvés sur les collègues de la cible, ainsi que les noms et les relations professionnelles des employés clés de son organisation. À l'aide de ces informations, les hameçonneurs créent un e-mail crédible.

Par exemple, un fraudeur peut harponner un employé dont la responsabilité comprend la capacité à autoriser les paiements. L'e-mail est censé provenir d'un cadre supérieur de l'organisation qui ordonne à l'employé d'envoyer un paiement substantiel soit à lui-même, soit à un fournisseur de l'entreprise (alors qu'en fait, le lien de paiement malveillant l'envoie au cybercriminel).

L'harponnage est une menace critique pour les entreprises (et les gouvernements), et coûte des fortunes. Selon un rapport de 2016 d'une étude sur le sujet, l'harponnage est à l'origine de 38 % des cyberattaques sur les entreprises participantes au cours de l'année 2015. De plus, concernant les entreprises américaines impliquées, le coût moyen des attaques par harponnage par incident s'élevait à 1,8 million de dollars.

« Un e-mail d'hameçonnage prolixe de quelqu'un qui prétend être un prince nigérien est l'une premières et des plus anciennes escroqueries sur Internet. »

Clonage

Pour cette attaque, les cybercriminels font une copie (ou un clone) d'e-mails déjà envoyés mais légitimes qui contiennent soit un lien soit une pièce jointe. L'hameçonneur remplace ensuite le lien ou les fichiers joints par des éléments malveillants qui ressemblent aux vrais. Les utilisateurs inconscients cliquent sur le lien ou ouvrent la pièce jointe, ce qui permet souvent aux pirates de prendre le contrôle de leur système. L'hameçonneur peut alors imiter l'identité de la victime afin de se faire passer pour un expéditeur de confiance auprès d'autres victimes de la même organisation.

Arnaques nigériennes 419

L'e-mail d'hameçonnage prolixe de quelqu'un qui prétend être un prince nigérien est l'une des premières et des plus anciennes escroqueries sur Internet. Selon Wendy Zamora, responsable du contenu chez Malwarebytes Labs, « l'e-mail d'hameçonnage du prince nigérien provient d'une personne qui prétend être un fonctionnaire du gouvernement ou un membre d'une famille royale qui a besoin d'aide pour transférer des millions de dollars hors du Nigeria. Cet e-mail est marqué comme « urgent » ou « privé » et son expéditeur demande au destinataire de fournir un numéro de compte bancaire pour garder les fonds. »

Dans une version actualisée hilarante du modèle d'hameçonnage nigérien classique, le site d'information britannique Anorak a rapporté en 2016 qu'il avait reçu un e-mail d'un certain Dr Bakare Tunde, qui prétendait être le responsable projet du département astronautique de l'agence du développement et de la recherche nationale du Nigeria. Le Dr Tunde prétendait que son cousin, Air Force Abacha Tunde, se trouvait à bord d'une ancienne station spatiale soviétique depuis plus de 25 ans. Mais pour seulement 3 millions de dollars, les autorités spatiales russes pourraient envoyer un vol pour le ramener à la maison. Tout ce que les destinataires avaient à faire était d'envoyer leurs informations de compte bancaire afin de transférer la somme nécessaire, ce pour quoi le Dr Tunde paierait à chacun un montant de 600 000 dollars.

Il se trouve que le numéro « 419 » est associé à cette arnaque. Il fait référence à l'article du Code pénal nigérien qui traite de la fraude, des accusations et des peines applicables aux contrevenants.

Hameçonnage téléphonique

Avec les tentatives d'hameçonnage par téléphone, parfois appelées « phishing vocal » ou « vishing », les appels de l'hameçonneur prétendent représenter votre banque locale, la police ou même les impôts. Ensuite, ils vous effraient en mentionnant un problème et insistent pour que vous le résolviez immédiatement en partageant vos informations bancaires ou, en cas de refus, en payant une amende. Ils vous demandent généralement de payer par virement bancaire ou avec des cartes prépayées, afin qu'il soit impossible de remonter jusqu'à eux.

L'hameçonnage par SMS, ou « smishing », est le frère jumeau maléfique de l'hameçonnage par téléphone. Il utilise le même genre d'arnaque (parfois avec un lien malveillant sur lequel cliquer) au moyen d'envoi de SMS.

« L'e-mail fait une offre qui semble trop belle pour être vraie. »

Comment identifier une attaque par hameçonnage

Reconnaître une attaque par hameçonnage n'est pas toujours simple, mais quelques conseils, un peu de discipline et du bon sens devraient suffire. Recherchez quelque chose d'étrange ou d'inhabituel. Demandez-vous si le message « sonne vrai ». Faites confiance à votre intuition, mais ne vous laissez pas tétaniser par la peur. Les attaques d'hameçonnage utilisent souvent la peur pour altérer votre jugement.

Voici quelques signes supplémentaires de tentatives d'hameçonnage ;

L'e-mail fait une offre qui semble trop belle pour être vraie. Il peut mentionner que vous avez gagné au loto, un prix de valeur ou un article incroyable.

- Vous reconnaissez l'expéditeur mais c'est quelqu'un à qui vous ne parlez pas. Même si vous connaissez le nom de l'expéditeur, méfiez-vous s'il s'agit de quelqu'un avec qui vous ne communiquez pas habituellement, surtout si le contenu de l'e-mail n'a rien à voir avec vos responsabilités professionnelles normales. Il en va de même si vous êtes en copie d'un e-mail adressé à des personnes que vous ne connaissez même pas, ou peut-être à un groupe de collègues d'une unité commerciale sans lien avec la vôtre.

- Le message semble délirant. Méfiez-vous si l'e-mail utilise un langage anxiogène ou alarmiste pour créer un sentiment d'urgence, vous exhortant à cliquer et à « agir maintenant » avant que votre compte ne soit clôturé. N'oubliez pas, les organisations responsables ne demandent pas d'informations personnelles sur Internet.

- Le message contient des pièces jointes inattendues ou inhabituelles. Ces pièces jointes peuvent contenir des malwares, des ransomwares ou une autre menace en ligne.

- Le message contient un lien étrange. Même si votre 6e sens ne vous dit rien au sujet de toutes les informations précédentes, ne faites pas aveuglément confiance aux liens hypertexte intégrés. Au lieu de cela, survolez le lien avec votre curseur pour voir la véritable URL. Soyez particulièrement attentif aux fautes d'orthographe sur un site qui vous est familier, parce que ces fautes signifient qu'il est faux. Il est toujours préférable de saisir directement une URL plutôt que de cliquer sur le lien intégré.

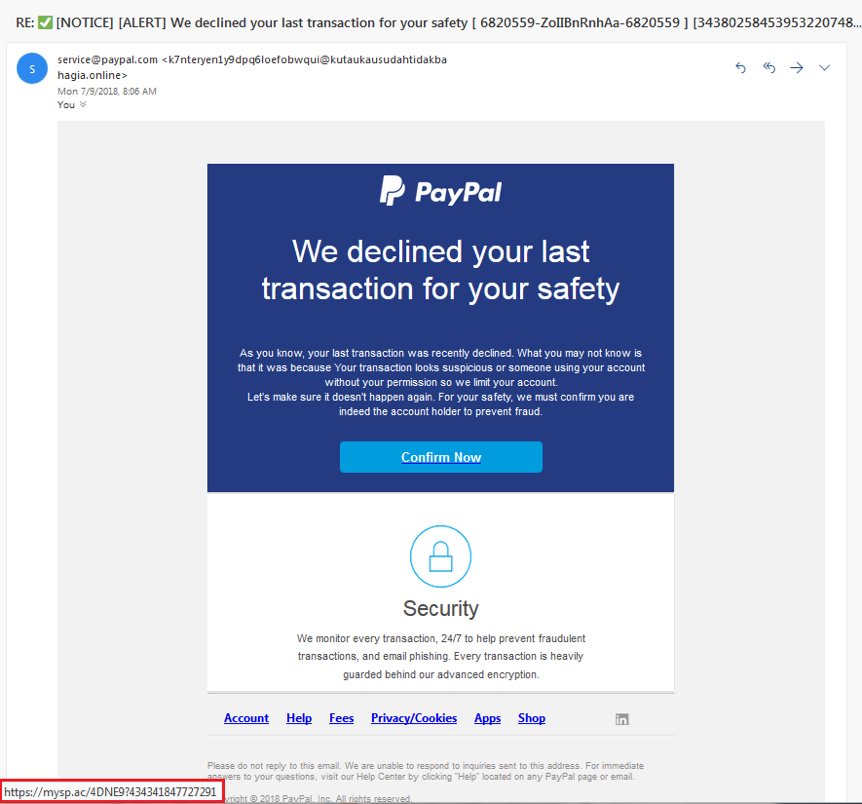

Voici un exemple d'une tentative d'hameçonnage qui imite une notification de PayPal, et demande au destinataire de cliquer sur le bouton « Confirmer maintenant ». Si vous survolez le bouton avec le curseur, la véritable destination de l'URL apparaît dans le rectangle rouge.

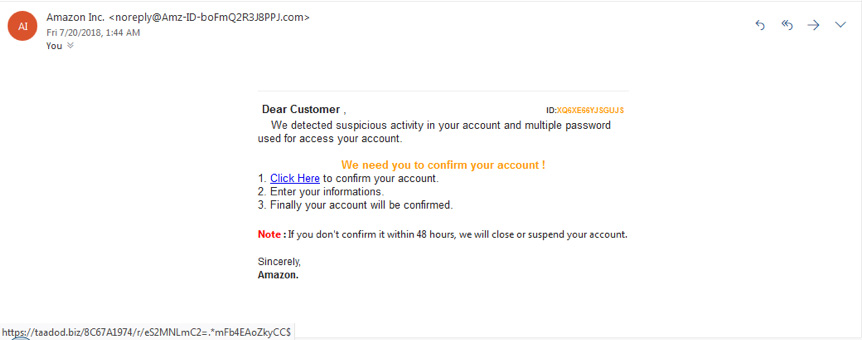

Voici une autre image d'attaque par hameçonnage qui, cette fois, prétend provenir d'Amazon. Veuillez noter la menace de fermeture de compte s'il n'y a pas de réponse dans les 48 heures.

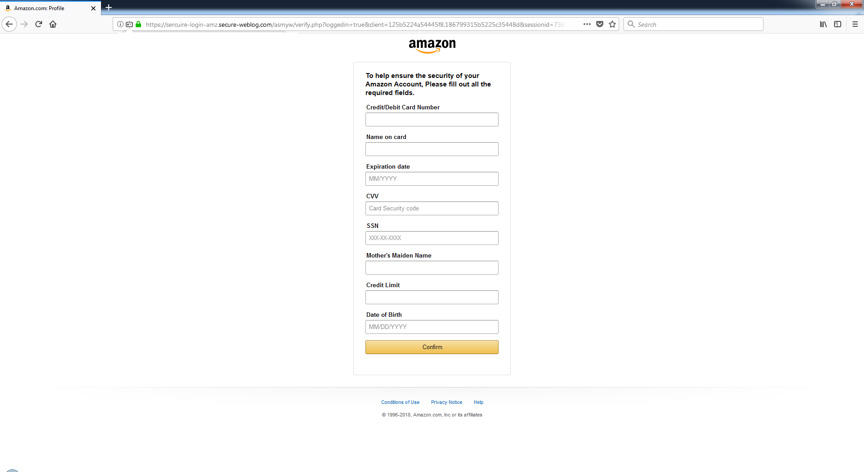

Cliquer sur le lien vous dirige vers ce formulaire, qui vous invite à saisir ce dont l'hameçonneur a besoin pour voler vos données de valeur ;

Comment me protéger contre l'hameçonnage ?

Comme indiqué précédemment, l'hameçonnage est une menace qui touche tout le monde, et qui peut apparaître sur les PC, les ordinateurs portables, les tablettes et les smartphones. La majorité des navigateurs ont la possibilité de vérifier si un lien est fiable, mais la première ligne de défense contre l'hameçonnage, c'est votre propre jugement. Entraînez-vous à reconnaître les signes d'hameçonnage et essayez de mettre en place une pratique informatique sécurisée quand vous vérifiez vos e-mails, consultez des publications sur Facebook ou jouez à votre jeu en ligne préféré.

Voici les pratiques les plus importantes à mettre en place pour protéger votre sécurité par, à nouveau, notre Adam Kujawa à nous ;

- N'ouvrez pas les e-mails des expéditeurs que vous ne connaissez pas.

- Ne cliquez jamais sur un lien contenu dans un e-mail sauf si vous savez exactement ce qu'il contient.

- Pour renforcer la protection, si vous recevez un e-mail d'une source dont vous n'êtes pas sûr, rendez-vous manuellement sur le lien fourni en saisissant l'adresse du site Internet légitime sur votre navigateur.

- Recherchez le certificat numérique d'un site Internet.

- Si l'on vous demande de fournir des informations sensibles, vérifiez que l'URL de la page commence par « HTTPS » au lieu de « HTTP ». Le « S » signifie « sécurisé ». Il ne garantit pas qu'un site est légitime, mais la plupart des sites légitimes utilisent le HTTPS car il est plus sécurisé. Les sites HTTPS, même légitimes, sont vulnérables aux hackers.

- Si vous suspectez qu'un e-mail n'est pas légitime, extrayez un nom ou un morceau de texte du message et copiez-le dans un moteur de recherche pour savoir si des attaques par hameçonnage connues existent et utilisent les mêmes méthodes.

- Survolez le lien avec votre curseur pour voir s'il s'agit d'un site légitime.

Comme toujours, nous vous recommandons d'utiliser un logiciel de sécurité anti-malwares. La plupart des outils de cybersécurité sont capables de détecter quand un lien ou une pièce jointe n'est pas ce qu'Il ou elle paraît être, et ainsi, même si vous vous faites piéger par une tentative d'hameçonnage intelligente, vous ne partagerez pas vos informations avec les mauvaises personnes.

Tous les produits de sécurité Malwarebytes Premium offrent une protection fiable contre l'hameçonnage. Ils peuvent détecter les faux sites et vous empêcher de les ouvrir, même si vous êtes convaincu qu'ils sont légitimes.

Alors restez vigilant, prenez des précautions et soyez attentif à tout ce qui ressemble à un hameçon.

Consultez tous nos rapports en matière d'hameçonnage sur Malwarebytes Labs.